Hacker un compte Facebook : cookie stealing

Sommaire

Bonjour à tous, aujourd'hui dans la catégorie "je hack mon voisin", je souhaiterais prendre le contrôle de son compte Facebook !

T'es quand même pas en train de nous dire que tu vas nous apprendre à hacker un compte Facebook quand même ?

Eh bien si. Le but n'étant pas de faire de vous des hackers malhonnêtes mais bien de vous faire comprendre certains mécanismes et surtout de vous montrer comment vous en prémunir.

Ce tutoriel peut porter à controverse mais il ne s'agit pas d'une incitation à aller hacker votre voisin de palier. Le but est clairement de vous faire comprendre comment certains hackers malhonnêtes peuvent prendre le contrôle d'un compte Facebook et comment vous en prémunir. Fire-DIY décline toute responsabilité quant à l'utilisation de ce tutoriel par des personnes malintensionnées, rappelez-vous la devise de la maison : vous faites donc vous êtes responsable. Pour plus d'informations, je vous renvoie au disclaimer.

Maintenant que les choses sont claires, nous allons pouvoir nous y mettre.

Tout d'abord, de quoi vous allez avoir besoin :

- Firefox

- L'add-on Greasemonkey pour Firefox

- Le script Cookie injector pour Greasemonkey

- WireShark

- Être sur le même réseau que votre victime

1. Introduction

Tout d'abord, essayons de comprendre ce que nous allons faire et surtout comment ça marche.

De manière générale, lorsqu'une machine veut communiquer avec une autre sur un réseau non-commuté, elle envoie ses messages sur le réseau à l'ensemble des machines (on appel ça un broadcast) et normalement, seule la machine destinataire intercepte le message alors que les autres l'ignorent.

En utilisant un analyseur de paquets (aussi appelé sniffer), il devient possible "d'écouter" le traffic et donc de lire et enregistrer les données transitant sur le réseau.

Lorsque vous vous connectez sur une page utilisant un protocole de communcation non chiffré (HTTP par exemple), les données de connexion transitent en clair sur le réseau, c'est à dire qu'elles sont directement lisibles et donc exploitables . En utilisant un sniffer et quelques options de filtrages, on focalise l'écoute sur ce type de paquets non-chiffrés afin de les lire et de les enregistrer.

Dans le cas de Facebook (mais également Youtube, Gmail et j'en passe), lorsque vous vous y connectez, les données de connexions sont enregistrées dans un Cookie. Toute l'astuce conciste ici à lire (et enregistrer) ces fameuses données qui sont envoyées à la victime lorsqu'elle se connecte et de les "injecter" dans votre navigateur afin de vous faire passer pour cette personne. Le site va constater que vous possédez les données qu'il vient tout juste d'écrire, il va donc penser que vous êtes la personne qui vient de se connecter et donc vous autoriser à accéder au contenu protégé, à savoir : le compte Facebook de la victime.

La technique dite de sniffing consiste donc à écouter le réseau en continu et de capturer les paquets intéressants en usant de filtres permettant de focaliser l'écoute sur certains types de paquets seulement, comme par exemple ceux issues de protocoles de communication non chiffrés comme HTTP, FTP et Telnet.

Pour résumer, voici ce que nous allons faire :

- Ecouter le réseau à l'aide d'un sniffer, ici Wireshark

- Caturer les COOKIES d'authentification

- Injecter les COOKIE(S) dans notre navigateur afin de se faire passer pour la victime

Cette technique de hack porte un nom, le "cookie stealing".

Tout est bien clair ? Alors place à la pratique !

2. La pratique

Pour commencer, ajoutez Greasemonkey à vos add-on Firefox. Ensuite, ajoutez le script Cookie injector à Greasemonkey en cliquant sur "Installer" sur la page dudit script. Nous sommes maintenant parés pour commencer le sniffing.

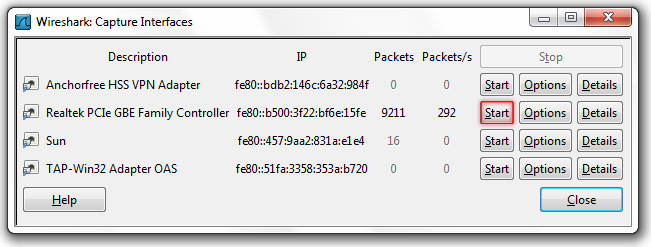

Lancez Wireshark. Nous allons commencer par définir l'interface sur laquelle nous allons travailler, pour cela allez dans Capture → Interfaces ou bien faites Ctrl + I. La liste de vos interfaces apparaît alors. Pour démarrer la capture, il suffit de cliquer sur "Start" en face de l'interface de votre choix.

Dans mon cas, j'ai utilisé ma carte réseau ethernet. Si vous êtes en wifi, choisissez l'interface wifi correspondante.

Maintenant, nous allons focaliser notre écoute sur certains types de paquets seulement. Pour cela, dans le champs "Filter", renseignez ceci :

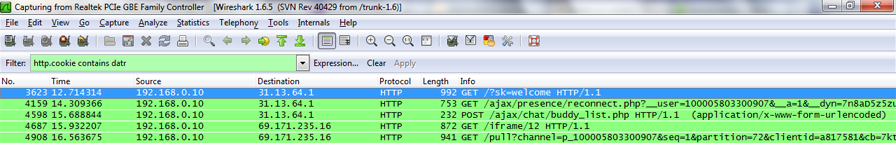

http.cookie contains datr

et validez par entrée. Il ne reste plus qu'à attendre que votre victime se connecte à son compte Facebook. Lorsque c'est le cas, vous allez voir des informations apparaître dans la fenêtre principale de Wireshark. Les paquets qui nous intéressent se présentent de la sorte : GET ... HTTP/1.1

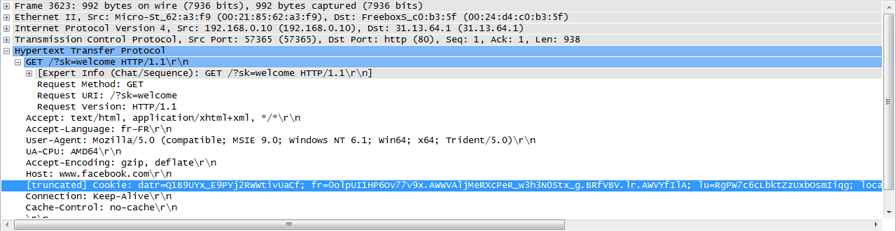

Maintenant que nous avons repéré ledit paquet, nous allons récupérer le cookie tant convoité. Pour cela, cliquez gauche dessus pour le selectionner. Vous allez alors voir tout un tas d'informations apparaître dans le fenêtre inférieur de Wireshark. Développez "Hypertext Transfer Protocol" en cliquant sur le +. Là, repérérez une ligne contenant le mot-clé "Cookie".

Maintenant que vous l'avez localisé, faire un clic droit dessus, Copy → Bytes → Printable Text Only.

Eh qu'est-ce qu'on vient de faire exactement ?

Nous avons tout simplement copié dans le presse papier le contenu du cookie sous forme de texte. Pour les curieux, voilà à quoi ça ressemble :

Cookie: datr=Q1B9UYx_E9PYj2RWWtivUaCf; fr=0olpUI1HP6Ov77v9x.AWUhag7n13Sv-9xSJl5HJqUXeCE.BRfVBV.lr.AWWhhm6n; lu=RgJ3vtrUDnujopFMkj3y5jwg; locale=fr_FR; x-referer=https%3A%2F%2Fwww.facebook.com%2Findex.php%3Fstype%3Dlo%26jlou%3DAfdNjMy5KGpzL-_oLvRNc7T8q01twwmjYUbwPgBlmiIQbCK_LRsT0UkN33MxrN_tyP2GeQWWO1c7esEaOO3s27SU7DdQkgPa7mX-zQERxmY3VA%26smuh%3D31489%26lh%3DAc_LKzH1NabHGblz%23%2Findex.php%3Fstype%3Dlo%26jlou%3DAfdNjMy5KGpzL-_oLvRNc7T8q01twwmjYUbwPgBlmiIQbCK_LRsT0UkN33MxrN_tyP2GeQWWO1c7esEaOO3s27SU7DdQkgPa7mX-zQERxmY3VA%26smuh%3D31489%26lh%3DAc_LKzH1NabHGblz; c_user=100005803300907; xs=61%3AeQS2ebXUIT1z4Q%3A0%3A1367170251

Intéressant n'est-ce pas ^^ ?

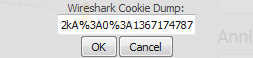

Maintenant, il ne nous reste plus qu'à injecter ce cookie dans notre navigateur pour nous faire passer pour notre victime. Pour cela, lancez Firefox, allez sur la page de login Facebook, et faites Alt + C pour ouvrir la fenêtre d'injection de Greasemonkey.

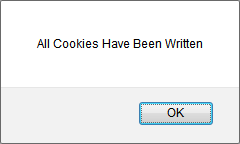

Collez-y le cookie que nous avons copié à l'étape précédente et faites OK. Une pop-up nous informe que tous les cookies ont bien été écrits.

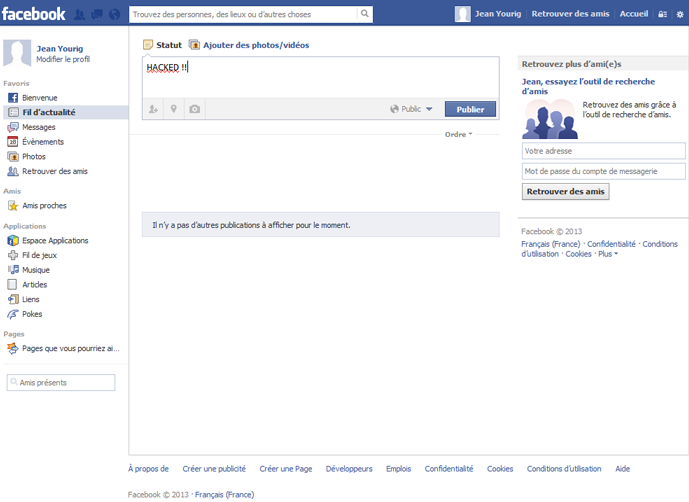

Rechargez la page et...

Félicitation, vous êtes maintenant connecté sur le compte Facebook de votre victime ;)

Vous savez quoi ? il existe un petit soft qui fait déjà tout ça à notre place :D

Pourquoi tu nous dis ça que maintenant ?!

Pour vous faire pratiquer tiens !

Plus sérieusement, l'application dont je vous parle est une application Android servant à sniffer les mots de passes Facebook, Tweeter, Youtube et j'en passe sur un réseau Wifi. L'application en question s'appelle Faceniff. Pour l'utiliser rien de plus simple :

- Connectez-vous à un réseau wifi (Mc Donald par exemple...)

- Lancez l'application et ... attendez !

Dès que Faceniff aura capturé un login, il vous le fera savoir, vous n'aurez alors plus qu'à cliquer sur le lien qu'il vous affiche et vous arriverez sur la page Facebook de votre victime comme si elle s'était connecté depuis votre smartphone.

Pour pouvoir utiliser cette application, vous devez avoir un téléphone rooté, si ça n'est pas le cas, soit vous le rootez, soit vous ouliez ;) De base, Faceniff ne permet que 3 sniff, au delà vous devrez payez pour obtenir la version complète, à moins de trouver un crack comme par exemple FaceNiffGen ;)

3. Se protéger

C'est bien beau tout ça, mais qui me dit que je ne vais pas être victime de ce hack ?

Si vous avez bien compris ce que je vous ai expliqué en début de ce tutoriel, vous devriez être capables de répondre à cette problématique.

Allez je vous aide ;)

Nous avons vu que le sniffing consiste à écouter le réseau et de capturer les paquets utilisant un protocole non chiffré comme HTTP par exemple. Il suffit donc d'utiliser un protocole chiffré comme HTPPS pour être sûr que les informations ne pourront pas être lues, c'est aussi simple que ça !

Dans le cas de Facebook, il suffit d'aller dans les options de sécurité du compte et d'activer la "navigation sécurisée" :

De cette manière, même si les paquets de connexion sont interceptés, ils ne pourront être lus ;)

Le site sur lequel je veux me connecter n'utilise pas HTTPS, comment je fais pour me protéger ?

La solution ultime conciste à utiliser un VPN. De cette manière, vous serez protégé de ce genre de hack et vous pourrez vaquer à vos occupations l'esprit tranquille !

J'espère que ce tutoriel vous aura fait prendre conscience des risques liés aux sites web utilisant des protocoles non chiffrés et que désormais plus personne ne se fera avoir !

Autres articles dans la catégorie Informatique :

Vos réactions (0) :

- Sois le/la premier(e) à commenter cet article !